广泛的云勒索行为由配置错误的 ENV 文件助长 媒体

云服务配置错误导致11万个域名遭到敲诈

关键要点

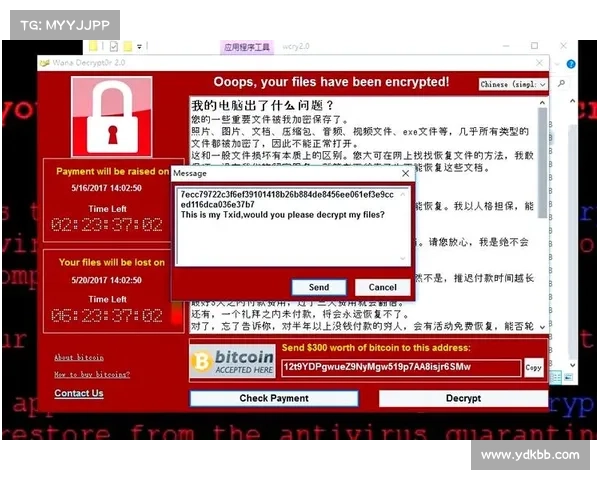

攻击概述:攻击者利用错误配置的网络服务器访问敏感的 env 文件,目标为11万个域名。安全隐患:AWS身份与访问管理的保护不足,使得攻击者可以访问云环境。数据泄露方式:攻击过程中未加密数据,而是直接提取数据并放置赎金通知。专家建议:建议使用临时凭证、实行最小权限原则、资源日志记录等安全措施。根据 SecurityWeek 的报道,攻击者通过利用配置错误的网络服务器,获取含有敏感数据的 env 文件,成功针对11万个域名展开了一场敲诈活动。

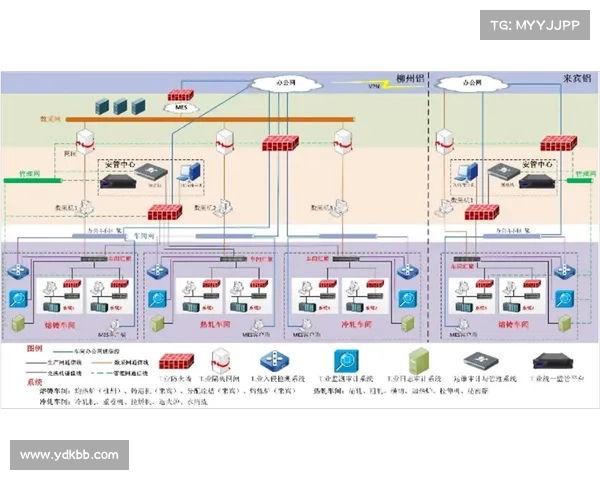

根据 Palo Alto Networks 的分析, env 文件的保护不足使得 AWS 身份与访问管理 (IAM) 的功能被破坏,最终导致云环境受到攻击。研究人员进一步指出,攻击还涉及通过基于 Tor 的基础设施进行侦察、横向移动、通过 VPN 进行数据盗窃,以及对虚拟私人服务器的利用。

“此次事件并没有包括攻击者在索要赎金前加密数据,而是直接提取了数据并在被攻陷的云存储容器中放置了赎金通知,” Palo Alto Networks 表示。

vps加速器外网这些发现促使研究人员推荐采取以下安全措施: 使用临时凭证 对 IAM 资源实施最小权限原则 进行资源日志记录和跟踪 停用不活跃的资源

AWS 的一位发言人对此发表了声明:“AWS 服务和基础设施并未受到研究人员发现的问题的影响。该博客中描述的问题是由于不法分子滥用错误配置的网络应用程序所导致的,这些应用程序在云端及其他地方托管,并允许公众访问环境变量 (env) 文件。这些文件中包含了各种凭证,包括 AWS 凭证,随后被不法分子用来调用 AWS API。环境变量文件绝不应对外公开,即使保持私密,也不应包含 AWS 凭证。AWS 提供多种易于使用的机制,供网络应用程序安全地访问临时 AWS 凭证。我们建议客户遵循 AWS 身份与访问管理 (IAM) 的最佳实践,以帮助保护其 AWS 资源。”

通过上述信息,企业及开发人员应该重视网络安全配置,提高对敏感文件的保护意识,以避免成为下一次网络攻击的受害者。